- Accueil

- Gestion des risques

- Cinq cybermenaces à surveiller en 2023

Cinq cybermenaces à surveiller en 2023

Triples extorsions, attaques des solutions d’authentification multifactorielle (MFA), extension du phishing aux autres types de messagerie, attaques depuis le navigateur et généralisation de l’IA, telles sont les cybermenaces auxquelles il faudra être particulièrement attentif en 2023

Alors que l’économie se numérise à grande vitesse et que les systèmes d’information se complexifient toujours plus, les cybercriminels exploitent un nombre croissant de failles, malgré les progrès réalisés par les solutions de cybersécurité. Gros plan sur les principales tendances à surveiller en matière de cybermenaces.

- Ransomware : l’essor des triples extorsions

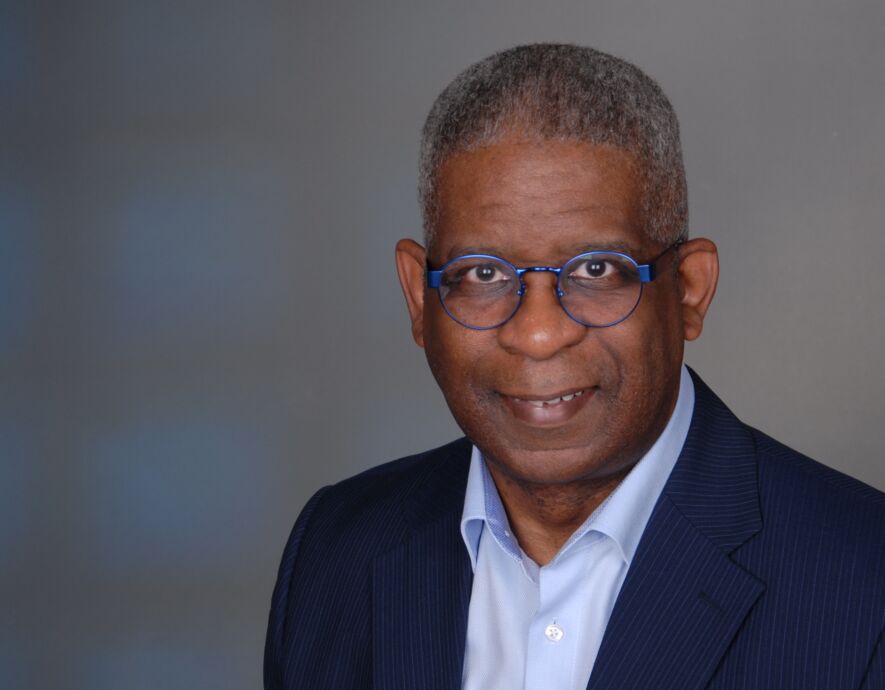

La menace des ransomwares est toujours aussi présente. Les attaques se complexifient et se sophistiquent. « Nous assistons à la montée en puissance des doubles, voire des triples extorsions. Pour forcer les entreprises victimes du ransomware à payer la rançon, les pirates [informatiques] procèdent au chiffrement des données et brandissent la menace de les revendre sur le dark web (c’est la double extorsion). La triple extorsion consiste à faire pression sur l’entreprise victime en lançant une attaque DDoS contre son ou ses sites web », déclare Maxime Clay, Senior Solutions Engineer chez Acronis.

La plupart des ransomwares s’ouvrent par ailleurs aux systèmes d’exploitation MacOS et Linux, ainsi qu’aux environnements cloud, et non plus seulement aux systèmes Windows qui étaient jusqu’à présent la cible principale de ces attaques. Qui plus est, de nouveaux langages de programmation, comme Go et Rust, se démocratisent et obligent à ajuster les outils d’analyse.

« Le nombre des attaques ne cesse d’augmenter, sachant qu’elles demeurent lucratives surtout quand des polices de cyberassurance couvrent en partie les pertes. Chaque fois que possible, les agresseurs voudront désinstaller les outils de sécurité, supprimer les sauvegardes et désactiver les plans de reprise après sinistre. Pour ce faire, ils utiliseront volontiers les techniques ‘living off the land’ », détaille de son côté Samy Reguieg, Regional Manager France d’Acronis. Dans les attaques « living off the land », les cybercriminels utilisent les ressources technologiques de l’entreprise victime contre elle-même.

- MFA et IAM : la pression s’accentue

L’authentification multifactorielle (MFA) et les solutions IAM (Identity Access Management) de gestion des accès et des identités sont dans le viseur des cybercriminels. « Nous constatons déjà de multiples tentatives de vol ou de contournement de tokens d’authentification multifactorielle (MFA). La volonté de submerger les cibles de requêtes, dans le cas d’attaques dites de ‘fatigue MFA’, peut également aboutir à l’établissement de connexions sans même qu’il y ait de vulnérabilité préalable », avance Samy Reguieg.

Les attaques de type « fatigue MFA » rentrent dans la catégorie de l’ingénierie sociale. Les pirates informatiques envoient des requêtes MFA de manière répétée à un utilisateur. « Lassé par ce bombardement de requêtes sur son smartphone, l’utilisateur finit par désactiver la fonction MFA, en pensant qu’elle ne fonctionne pas correctement. Ou alors il tombe dans le piège tendu par le cybercriminel qui se fait passer pour un membre du service support, et il lui donne le code lui permettant d’accéder à son compte », ajoute Maxime Clay.

Ces scénarios s’ajoutent aux problèmes posés par les mots de passe faibles ou réutilisés. Les attaques récentes d’Okta, de Twilio et d’Uber ont également démontré que des services externes peuvent être compromis. « Il est donc extrêmement important de comprendre le fonctionnement des mécanismes d’authentification en place et de savoir qui a accès à quelles données », note Maxime Clay.

- Le phishing : au-delà des e-mails

Les e-mails malveillants et attaques de phishing se comptent toujours en millions. Les agresseurs vont continuer d’utiliser des données obtenues illégalement pour personnaliser les attaques et les automatiser. « Des scams d’ingénierie sociale, comme les attaques de compromission d’e-mails professionnels ou BEC (Business Email Compromise), c’est-à-dire la fraude au président, vont s’étendre à d’autres services de messagerie, messages texte, Slack, tchats Teams, pour tromper les mécanismes de filtrage et de détection », précise Maxime Clay.

Quant aux attaques de phishing, elles vont continuer d’utiliser des proxies pour capturer les tokens de sessions, voler des tokens MFA et faire diversion au moyen de QR codes pour avancer masquées.

Cette évolution des attaques de phishing est à mettre en parallèle avec un autre phénomène : celui de la compromission de données à grande échelle. « Les malwares utilisés pour dérober des données, comme Racoon et Redline, sont en train de devenir la norme. Souvent, des identifiants sont volés et vendus pour perpétrer de nouvelles attaques via des courtiers d’attaque initiale. Ce vol de données en grande quantité et à grande échelle, ces millions de numéros de téléphone ou d’adresses e-mail, sont ensuite utilisés pour des envois de phishing », complète Maxime Clay.

- Attaques depuis le navigateur : attention aux extensions

Les attaques depuis ou via le navigateur vont se multiplier pour se propager pendant les sessions. « Nous constatons l’existence d’extensions de navigateur trompeuses qui permutent les destinataires de transactions ou dérobent des mots de passe en arrière-plan. Certains cybercriminels piratent le code source de ces outils pour ajouter des portes dérobées via le référentiel GitHub », note Samy Reguieg.

« Les sites web vont aussi continuer de suivre les utilisateurs avec des scripts de tracking JavaScript et de partager les ID de sessions HTTP avec des services de marketing. Les techniques Formjacking / Magecart vont également se généraliser avec l’ajout de petits snippets conçus pour aspirer toutes les informations du site web original. Dans le contexte de l’informatique sans serveur (serverless), il sera encore plus compliqué d’analyser de telles attaques », commente Samy Reguieg.

- Omniprésence de l’IA

Les algorithmes d’intelligence artificielle et de machine learning vont bientôt être utilisés par les entreprises de toute taille et de tous secteurs. « Des techniques avancées de création de données synthétiques vont venir favoriser les fraudes à l’identité et les campagnes de désinformation à partir de contenus faussement crédibles vont se démocratiser », explique Samy Reguieg.

Plus inquiétantes encore seront les attaques directes des modèles d’IA et de ML visant à exploiter les faiblesses du modèle, à biaiser délibérément des données ou à se servir de déclencheurs d’alertes pour noyer les opérations IT. « Imaginez un malware qui pourrait apprendre au fil du temps, grâce à l’IA. S’il est détecté par les logiciels antivirus, il pourrait déterminer ce qui a causé sa détection et comprendre comment la déjouer en modifiant par exemple son comportement ou son code informatique », conclut Samy Reguieg.

la newsletter

la newsletter