- Accueil

- Cybercriminalité

- Une libération d’otages numériques ?

Une libération d’otages numériques ?

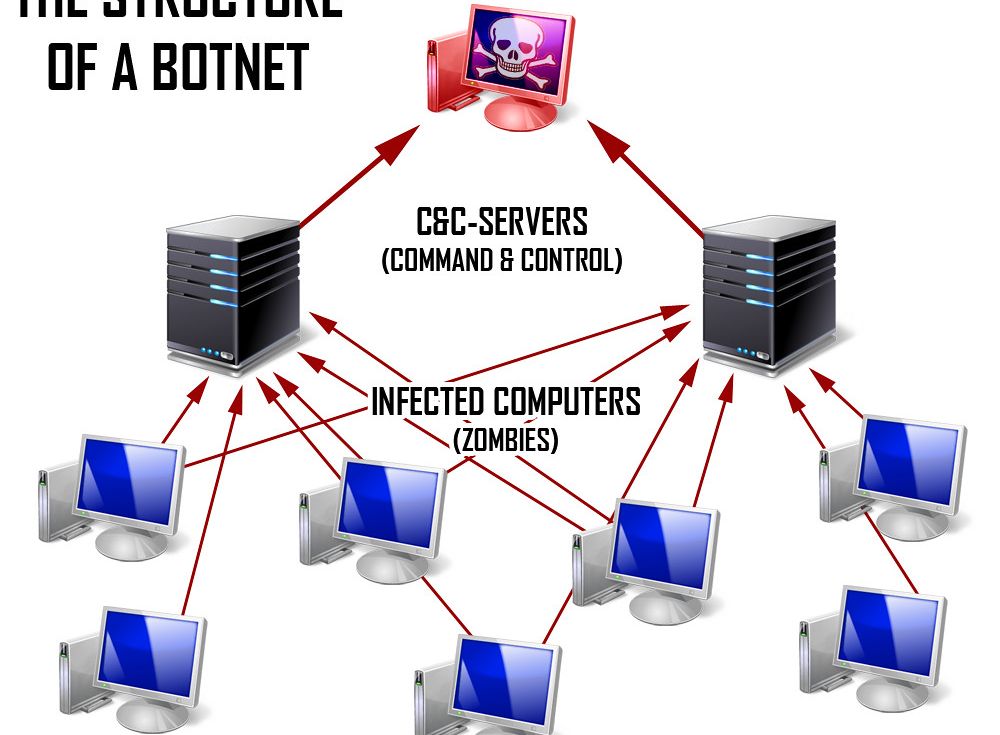

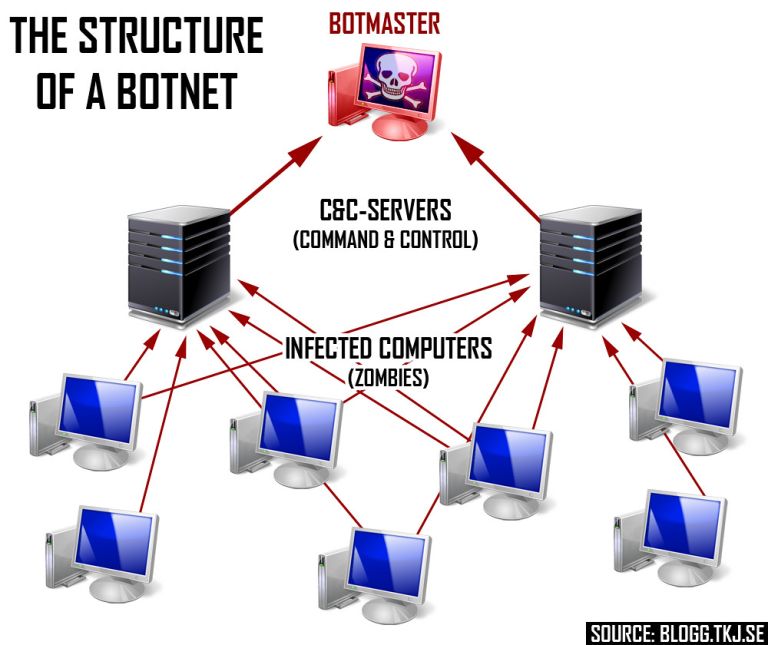

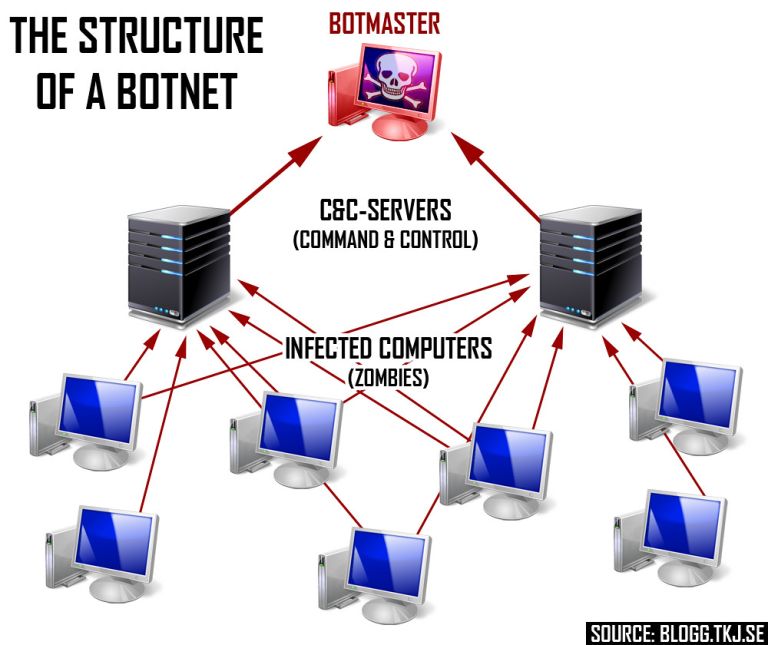

La neutralisation d’un botnet de plus de 1.260.000 ordinateurs « zombies » a fait l’actualité ces derniers jours. Ce réseau permettait, en utilisant le virus Retadup, de « voler » des données personnelles (notamment médicales), de détourner de la puissance de calcul pour miner des cryptoactifs (Monero), de lancer des campagnes de spam et d’opérer des attaques par déni de service (DDoS).

Sans créer de polémique, plusieurs spécialistes de la cybersécurité, dans le domaine technique ou juridique, ont soulevé la question du droit applicable à l’égard d’un botnet dispersé dans de très nombreux pays où sont situés les ordinateurs zombies. Le 24 octobre le Centre de lutte contre la criminalité numérique (C3N) du pôle judiciaire de la gendarmerie nationale a expliqué devant le public de l’Observatoire FIC, comment ce démantèlement avait été possible. Une table ronde, animée par le CREOGN, a rassemblé Eric Freyssinet, Olivier Iteanu, avocat spécialisé dans le droit du numérique et vice-président d’Hexatrust, et Aude Géry, doctorante à l’Université de droit public de Rouen et membre du centre de recherche GEODE qui, dans un article de Libération, avait soulevé quelques jours auparavant la question de l’extraterritorialité de l’action des gendarmes.

Un bref rappel des faits et de l’action menée semble nécessaire avant d’examiner le point de droit. Avast Software est une entreprise tchèque qui édite le logiciel Avast Antivirus. En mars 2019, l’entreprise s’est tournée vers le C3N pour lui faire part d’une vaste compromission. L’unité a mené une enquête préliminaire que lui a confiée la section F1 du parquet de Paris, spécialisée dans les atteintes aux systèmes de traitement automatisé de données. Les investigations techniques ont permis de localiser le serveur Commande & Contrôle dans la région Île-de-France. Celui-ci recevait toutes les 30 secondes une requête des ordinateurs zombies en attente d’ordres. Une copie de ce serveur C&C a été réalisée afin de remplacer le serveur litigieux avant que celui-ci ne migre. Une coopération avec les Etats-Unis (FBI) a été nécessaire, certains noms de domaine étant enregistrés aux USA. Cette coopération a permis de réorienter les flux vers le serveur « bis » de la gendarmerie et, ainsi, capter tout le trafic du botnet. Les gendarmes ont découvert une faille qui a permis de nettoyer les ordinateurs compromis. Un ordre vide permettait d’annuler toutes les commandes précédentes et, de ce fait, faire sortir l’ordinateur du botnet. Ce sont toujours les bots qui interrogeaient le serveur et non l’inverse. Cet élément est fondamental, car on voit bien qu’aucune action n’a été entreprise à l’intérieur de l’ordinateur compromis, celui-ci venant de lui-même demander – sans le savoir – sa « libération ».

La législation nationale et internationale (Convention de Budapest de 2001 sur la cybercriminalité ratifiée par 64 Etats) protège la « volonté du maître du système » contre les pénétrations, maintiens, entraves des STAD. Ici, c’est la volonté du maître du système qui est « libérée » alors qu’elle était entravée ! Une libération d’otages numériques en quelque sorte…La loi Godfrain ne pas prévu explicitement cette situation. En tout état de cause, aucune infraction ne peut être reprochée et, s’il en était ainsi, on pourrait mettre en avant l’article 323-3-1 du code pénal qui considère légitime une action menée pour la sécurité informatique.

Fallait-il coopérer avec tous les Etats concernés ? On connaît les difficultés de la coopération bilatérale. Le botnet serait encore actif. Il n’y a pas eu de préjudice et donc pas de plainte de l’un quelconque d’entre eux. Comme le souligne le professeur Theodore Christakis, spécialiste du droit international applicable à l’espace numérique, la règle « bona fide », la bonne foi, trouve ici une application pertinente, les pouvoirs publics français n’ayant jamais agi contre les intérêts des Etats concernés. Si une telle action était engagée, la légitime défense pourrait être avancée. Non désamorcés, les ordinateurs compromis auraient pu servir à des attaques mettant en cause nos intérêts nationaux. Agir immédiatement était nécessaire, adapté, proportionné. Les Etats peuvent même remercier la France de les avoir aidés, sans qu’ils le sachent, à respecter la règle de la due dilligence qui les oblige à empêcher toute action accomplie depuis leur territoire et visant un Etat étranger. Le droit actuel doit-il être précisé ? Faute de contentieux, il n’y a pas de jurisprudence applicable au cas d’espèce.

Fallait-il prévenir les 1.261.000 détenteurs d’ordinateurs compromis par un message d’information ? Le serveur C&C mis en place par C3N était « passif ». Prévenir individuellement eût été particulièrement long et complexe s’agissant de la quête d’adresses IP. En outre, les messages envoyés par les forces de sécurité doivent être strictement limités, eu égard aux campagnes de phishing qui s’appuient souvent sur de faux documents officiels.

Le cas Retadup va faire école. Il montre que les acteurs de la lutte contre la cybercriminalité ne sont pas dépourvus de tous moyens face à la « criminalité du XXIeme siècle » (thème du premier FIC en 2007). Il souligne aussi que le profil du gendarme connaît une évolution rapide, le juriste devant être aussi capable de mettre en œuvre des procédures techniques de haut niveau d’expertise. Cette convergence des sciences « dures » et du droit s’observe aujourd’hui au sein de nombreuses professions juridiques. Sans doute faut-t-il dès aujourd’hui revisiter le recrutement, la formation et la gestion des carrières pour épouser le siècle du numérique.

(par le général d’armée (2s) Watin-Augouard, fondateur du FIC. Ancien inspecteur général des armées – Gendarmerie nationale, le général d’armée (2s) Watin-Augouard est le fondateur du FIC et dirige aujourd’hui le Centre de Recherche de l’Ecole des Officiers de la Gendarmerie Nationale (CREOGN)).

la newsletter

la newsletter

![Image [Piratage d’Intersport :] Hunters International en héritier de Hive](https://incyber.org//wp-content/uploads/2024/04/incyber-news-cybersecurite-cybersecurity-attack-danger-2024-885x690.jpg)