- Accueil

- Actualités

Actualités

25.06.25 Cybersécurité

Entre résilience et conformité, la cybersécurité santé à l’heure de NIS2

Lire

06

MIN

28.05.25 Cybersécurité

Micro trottoir – Forum INCYBER Résumer le Zero Trust en 15 secondes

Lire

02

MIN

12.05.25 Cybersécurité

INCYBER Voices Expliquer que la cybersécurité, c’est un vrai métier

Lire

01

MIN

30.04.25 Cybersécurité

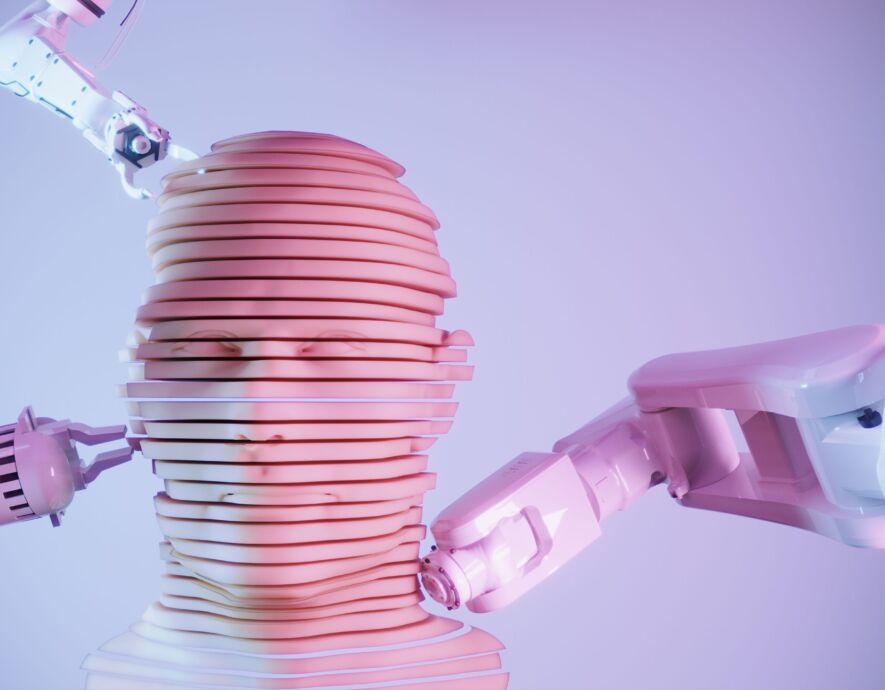

Deepfakes : un défi émergent pour la cybersécurité des entreprises

Lire

06

MIN

07.04.25 Cybersécurité

Résilience Cyber : nouveau cap pour les entreprises et leurs assureurs

Lire

05

MIN

21.03.25 Cybersécurité

Cybersécurité et intelligence artificielle : les enjeux vus par Cisco

Lire

06

MIN

![Image [Micro trottoir - Forum INCYBER] Expliquer la cybersécurité aux autres métiers](https://incyber.org//wp-content/uploads/2024/09/incyber-news-cybersecurite-cybersecurity-data-donnees-5-2024-885x690.jpg)

![Image [Résilience Cyber] : nouveau cap pour les entreprises et leurs assureurs](https://incyber.org//wp-content/uploads/import/post/2023/05/france-le-marche-de-lassurance-cyber-en-hausse-de-72-885x690.jpg)