Face à la recrudescence des cyberattaques dans les chaînes d’approvisionnement des entreprises, comment faire en sorte que les fournisseurs ne soient plus le maillon faible de la cybersécurité des organisations ? Quels sont dans ce domaine les apports potentiels de l’IA générative ?

Chaque année, les cybercriminels mettent au point de nouveaux stratagèmes pour tromper leurs victimes et contourner leurs défenses. Pour se protéger, les entreprises déploient de nouveaux contrôles de sécurité, auxquels les cybercriminels s’adaptent toujours plus rapidement.

Durant les deux ou trois années qui viennent de s’écouler, les attaquants ont ajouté à leur arsenal des techniques complexes comme les attaques par téléphone et le contournement de l’authentification multifacteur (MFA). Inconnues de la plupart des utilisateurs, ces techniques ont procuré aux cybercriminels un avantage inédit. Selon l’étude State of the Phish 2023 publiée par Proofpoint, entre 300 000 et 400 000 tentatives d’attaques par téléphone ont eu lieu chaque jour en 2022, avec un pic à 600 000 par jour en août 2022.

Les progrès réalisés par les pirates informatiques se traduisent par une montée en puissance des attaques ciblant la chaîne d’approvisionnement des entreprises. « La tendance s’accélère, pour des raisons de ressources, de connaissances et de budget. En s’attaquant à l’un des fournisseurs d’un grand groupe, plus faible que le groupe lui-même sur ces aspects-là, les cybercriminels ont davantage de chances de parvenir à leurs fins. Par ailleurs, le lien de confiance établi entre un fournisseur et le service financier de son client facilite les choses en abaissant le niveau de vigilance », déclare Xavier Daspre, directeur technique de Proofpoint.

La compromission de messagerie (BEC), technique clé des pirates

Les attaques via la supply chain passent majoritairement par la compromission de messagerie (BEC en anglais, pour Business Email Compromise). Les principales motivations des attaquants sont les dégâts qu’ils peuvent provoquer sur le SI (annihilation du système d’information et demande de rançon), la modification d’informations financières (IBAN, RIB) pour détourner des virements, le vol de données et, pour terminer, le phishing, dont le but est de collecter frauduleusement des identifiants (accès au CRM, à Office 365…) pour faire progresser l’attaque.

Bien entendu, mais c’est plus rare, la chaîne d’approvisionnement d’une entreprise peut être compromise par un logiciel malveillant, comme cela a été le cas dans l’affaire SolarWinds. « La compromission du code à la source permet de distribuer l’attaque par l’éditeur lui-même. Heureusement, suite au cas SolarWinds, les entreprises qui distribuent leur code ont sensiblement augmenté leur niveau de protection », note Xavier Daspre.

Pour prendre les devants, les entreprises multiplient les contrôles et procédures vis-à-vis de leurs fournisseurs. Mais pour assurer une protection maximale, elles doivent également disposer de signaux leur permettant de vérifier que ces procédures sont bien respectées et d’alerter en cas de compromission chez un de leurs fournisseurs.

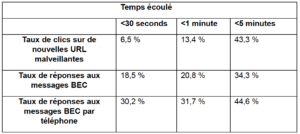

« La protection dite ‘avant livraison’ est essentielle car, d’après les données télémétriques de Proofpoint sur plus de 230 000 organisations dans le monde, les détections après livraison sont souvent bien trop tardives. Près d’un clic sur sept sur une URL malveillante se produit dans la minute qui suit l’arrivée d’un courriel d’hameçonnage, et plus d’un tiers répondent à un email provenant d’une compromission de messagerie (BEC) dans les cinq minutes. Ces délais très courts, pendant lesquels un utilisateur peut être la proie d’une attaque, soulignent l’importance de bloquer les tentatives malveillantes avant qu’elles n’atteignent la boîte de réception d’un utilisateur », ajoute Xavier Daspre.

Les taux de clics et de réponses des collaborateurs en fonction du temps écoulé à la suite de différentes attaques © Proofpoint

L’intelligence artificielle en renfort des entreprises

Les études sont claires : les erreurs humaines sont l’un des principaux facteurs contribuant à la réussite des cyberattaques. Selon le rapport Voice of the Ciso 2023 de Proofpoint, près de deux tiers (60 %) des RSSI considèrent ces erreurs comme la plus grande cybervulnérabilité de leur entreprise. Ce chiffre concorde avec les observations réalisées en 2022 et 2021 : respectivement 56 % et 58 % des RSSI étaient alors d’accord avec cette affirmation.

« Tant que ces vulnérabilités seront présentes, les RSSI peineront à protéger leurs données et leurs systèmes. Bien que les erreurs humaines soient inévitables, la mise en place de protections, ainsi que de règles et de procédures robustes, peut grandement contribuer à réduire ces risques et à renforcer votre périmètre humain », déclare Paige H. Adams, Global Chief Information Security Officer de Zurich Insurance, interrogé par Proofpoint.

Pour renforcer les dispositifs de cybersécurité existants, le recours à l’intelligence artificielle s’impose désormais. Mais pour atteindre des taux de détection performants, l’IA et le machine learning nécessitent des modèles de détection robustes et des suites de données hautement fidèles à la réalité. « Les clients Proofpoint bénéficient de l’un des pipelines de données de cybersécurité les plus vastes et les plus diversifiés au monde, pour les courriers électroniques, le cloud et l’informatique mobile. Chaque année, nous analysons une quantité inégalée de données provenant du scan de plus de 2,8 trillions de messages électroniques, 17 trillions d’URL, 1,3 trillion de SMS et MMS, et de 46 millions d’utilisateurs DLP (Data Loss Prevention) finaux », déclare Proofpoint dans un communiqué.

L’IA est également utilisée pour aider les analystes en cybersécurité. Dans son produit Proofpoint Security Assistant, Proofpoint propose une nouvelle interface utilisateur d’IA générative permettant aux analystes de poser des questions en langage naturel. Disponible au quatrième trimestre 2023 en tant que démo technique dans la plateforme Sigma Information Protection, l’interface permet aux analystes DLP SOC de soumettre des questions comme « Montrez-moi les tentatives d’exfiltration de John Doe et recommandez-moi les contrôles DLP que nous devrions ajouter ».

Au fil du temps, l’interface générative de Proofpoint fondée sur l’IA va être étendue aux plateformes Aegis et Identity Threat Defense. Les professionnels de la sécurité pourront alors obtenir des informations plus pointues sur les menaces grâce à des questions telles que : « Montrez-moi les personnes les plus attaquées qui ont le plus de chemins d’attaque qui aboutiraient à une exfiltration de données en cas d’attaque par rançongiciel. » Les technologies d’IA et de ML de Proofpoint reposent sur la télémétrie de son portefeuille de clients composé de plus de 230 000 entreprises et PME réparties dans le monde entier, ainsi que de 150 fournisseurs de services Internet et de réseaux mobiles.

la newsletter

la newsletter

![Image Microsoft dévoile son programme d’amélioration de sa [cybersécurité interne]](https://incyber.org//wp-content/uploads/2024/05/incyber-news-cybersecurite-cybersecurity-technology-technologie-2024-885x690.jpg)

![Image Neverhack rachète [Cybers,] une société de cybersécurité estonienne](https://incyber.org//wp-content/uploads/2024/02/incyber-news-cybersecurite-cybersecurity-rachat-fusion-885x690.jpg)

![Image [Rédaction d’une PSSI :] les salariés soulignent le manque d’implication de la direction](https://incyber.org//wp-content/uploads/2024/04/incyber-news-cybersecurite-cybersecurity-management-direction-human-rh-885x690.jpg)