- Accueil

- Gestion des risques

- Calcul quantique et crypto : la blockchain est-elle en danger ?

Calcul quantique et crypto : la blockchain est-elle en danger ?

L’informatique quantique suscite un intérêt mondial avec des investissements massifs de pays comme la Chine, la Russie et l’Union européenne. Cependant, cette innovation de rupture soulève des préoccupations majeures quant à la sécurité des blockchains, en particulier la vulnérabilité du chiffrement actuel face aux ordinateurs quantiques.

Pour comprendre la menace du calcul quantique sur la sécurité des blockchains, il faut d’abord comprendre en quoi il est bien plus performant que le calcul dit “classique”. Le calcul quantique s’en distingue fondamentalement par l’utilisation de qubits, qui peuvent exister simultanément dans des états de 0 et 1 grâce à la superposition quantique, contrairement aux bits classiques, qui sont soit 0, soit 1.

Cette capacité de superposition permet au calcul quantique d’effectuer des calculs parallèles, potentiellement plus rapides et efficaces pour certaines tâches. Alors que le calcul classique traite l’information de manière linéaire et séquentielle, le calcul quantique exploite des phénomènes tels que la superposition et l’intrication quantique pour réaliser des calculs complexes plus rapidement. Cependant, cette avancée s’accompagne d’une sensibilité accrue aux perturbations environnementales, rendant les ordinateurs quantiques plus sujets aux erreurs.

Les applications du calcul quantique se démarquent dans des domaines complexes tels que la cryptographie, l’optimisation, la modélisation moléculaire et l’intelligence artificielle, offrant ainsi des solutions à des problèmes actuellement insolubles pour les ordinateurs classiques.

Fondements de la cryptographie dans la blockchain

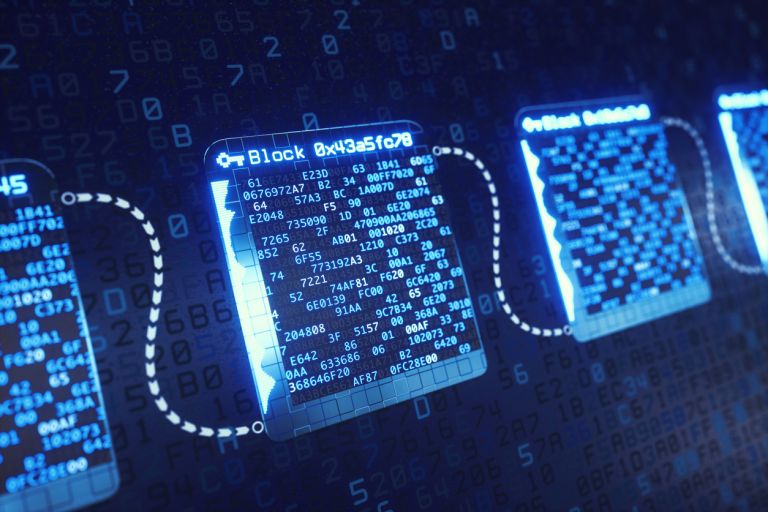

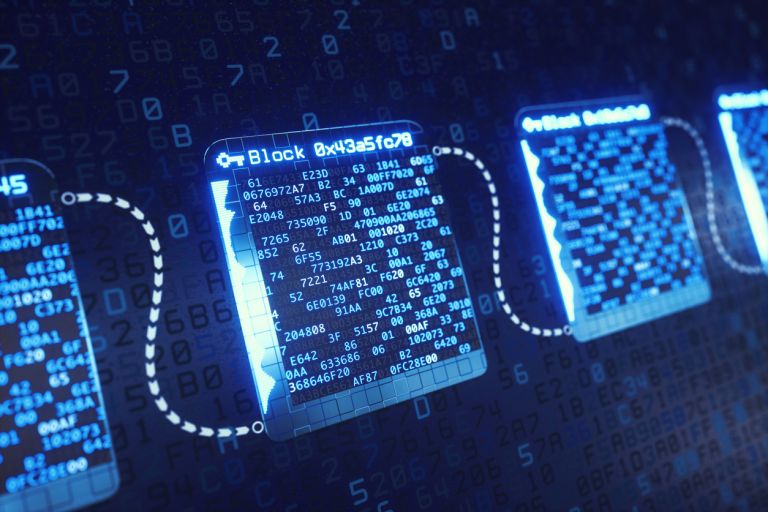

Les blockchains sont menacées par les avancées des technologies quantiques parce que la sécurité et l’intégrité des réseaux blockchain reposent sur des mécanismes de cryptographie bien établis. Deux types de cryptographie jouent un rôle essentiel dans ce contexte : la cryptographie à clé publique (asymétrique) et le hachage cryptographique.

La cryptographie asymétrique implique l’utilisation de deux clés distinctes : une clé publique et une clé privée. La clé publique est accessible à tous et sert à chiffrer les données, tandis que la clé privée, gardée secrète, est utilisée pour déchiffrer ces données. Dans l’univers de la blockchain, cette méthode permet d’assurer des transactions sécurisées et de vérifier l’identité des parties prenantes.

Le hachage cryptographique, quant à lui, est une technique permettant de transformer les données en une empreinte unique. Chaque bloc de la blockchain contient un hachage cryptographique du bloc précédent, créant ainsi une chaîne de blocs sécurisée et liée. Ce mécanisme garantit l’intégrité des données : toute modification dans un bloc altérerait son hachage, invalidant ainsi toute la chaîne.

Ces mécanismes de cryptographie jouent un rôle fondamental en garantissant la confidentialité, l’authenticité et l’intégrité des informations au sein de la blockchain, contribuant ainsi à la confiance des utilisateurs dans ce système décentralisé.

Une menace pour la cryptographie et les blockchains

Le calcul quantique représente une menace significative pour la cryptographie actuelle en raison de sa capacité à résoudre des problèmes mathématiques complexes rapidement et efficacement. L’un des exemples les plus préoccupants est l’algorithme de Shor. Il est conçu spécifiquement pour casser les systèmes de cryptographie fondés sur la factorisation de grands nombres, tels que le chiffrement RSA.

Développé par Peter Shor, l’algorithme exploite la puissance du calcul quantique pour factoriser rapidement de grands nombres, une tâche qui demeure extrêmement difficile et chronophage pour les ordinateurs classiques. La sécurité de nombreux systèmes de cryptographie, du chiffrement des données sensibles aux transactions en ligne, repose sur la complexité de la factorisation de grands nombres. En utilisant l’algorithme de Shor, un ordinateur quantique pourrait théoriquement décomposer ces grands nombres en un temps record, compromettant ainsi la sécurité des systèmes de cryptographie actuels.

Pour faire face à cette menace, la recherche en cryptographie post-quantique est en cours pour développer des systèmes de sécurité capables de résister aux capacités des ordinateurs quantiques, garantissant ainsi la protection des données sensibles à l’avenir.

Les ordinateurs quantiques pourraient rapidement casser les algorithmes de cryptographie actuels utilisés par les blockchains, tels que ceux reposant sur la factorisation de grands nombres ou le logarithme discret. Pour faire face à cette menace, elles devront entreprendre une mise à niveau de leur sécurité en adoptant des algorithmes résistants aux attaques quantiques, garantissant ainsi la protection des données et des transactions.

Défis et occasions du quantique pour la blockchain

Paradoxalement, l’informatique quantique, avec sa promesse de puissance computationnelle exponentielle, ouvre aussi de nouveaux horizons pour les blockchains.

Tout d’abord, elle offre la possibilité d’améliorer les algorithmes de consensus, accélérant ainsi le processus de validation des transactions et de création de blocs. Cette efficacité accrue pourrait permettre à la blockchain de traiter un volume plus important de transactions et de smart contracts en un temps record. De plus, l’adoption de solutions de cryptographie post-quantique renforcerait considérablement la sécurité des données stockées sur la blockchain, la rendant résistante aux cyberattaques, y compris celles provenant des ordinateurs quantiques.

Cependant, l’informatique quantique introduit également des défis complexes à relever. La distribution de clés quantiques (QKD) devient cruciale pour assurer une sécurité infaillible, tandis que la menace persistante des attaques quantiques sur les systèmes cryptographiques existants nécessite une vigilance constante.

De plus, l’optimisation des smart contracts, grâce à l’informatique quantique, est une perspective intéressante mais son intégration et sa compatibilité avec les infrastructures existantes représentent des défis importants. La tokenomie quantique, et les micro-paiements fondés sur une monnaie quantique, ouvrent de nouvelles possibilités. Elles nécessitent cependant des cadres de gouvernance solides pour prévenir la manipulation et l’exploitation.

Les avancées actuelles dans ce domaine sont cruciales pour l’avenir de la blockchain. Les chercheurs se concentrent sur la création de systèmes de chiffrement et de signature numérique robustes et impénétrables. L’intégration de ces nouvelles méthodes de cryptographie dans les protocoles blockchain sera essentielle pour garantir la pérennité et la sécurité des données et des transactions dans l’ère quantique.

Des exemples concrets de l’utilisation de la cryptographie post-quantique illustrent déjà son potentiel pour sécuriser les communications numériques. Parmi eux, Crystals-Dilithium est un algorithme de signature numérique qui assure l’intégrité et l’authenticité des données en utilisant des structures mathématiques complexes résistantes aux attaques quantiques. Par ailleurs, Frodo-Kem est un algorithme de chiffrement à clé publique. Il repose sur des problèmes mathématiques de l’algèbre linéaire jugés difficiles même pour les ordinateurs quantiques.

L’intégration de l’informatique quantique dans l’écosystème Web3 offre des opportunités exceptionnelles. Ce parcours est en revanche parsemé de défis complexes, notamment des vulnérabilités de sécurité et des enjeux éthiques. Une collaboration continue et un engagement envers les principes fondamentaux du Web décentralisé sont essentiels pour saisir pleinement les avantages, tout en atténuant les risques.

la newsletter

la newsletter